网络基础设施分析:

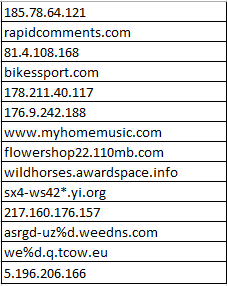

从披露的情报来看,ProjectSauron组织使用的域名和IP有以下基础网络设施。

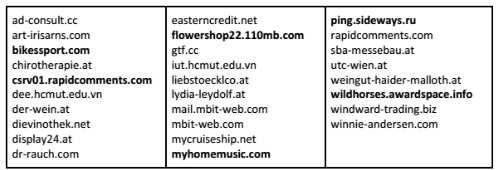

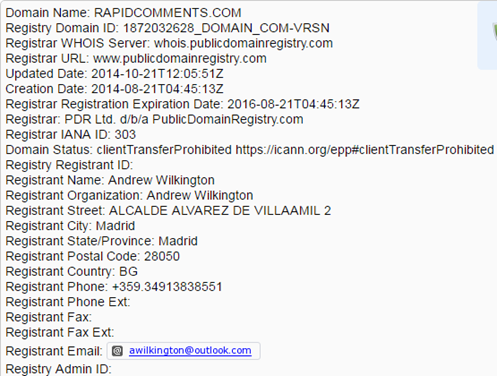

通过对相关域名继续passive dns分析,可以得出如下可能具有关联性的域名。

分析得出域名主要信息如下:

域名 | 邮箱 | 更新时间 |

N/A | N/A | |

2016-07-25 00:31:27 | ||

2015-11-12 04:16:42 | ||

2016-03-20 00:31:36 | ||

2015-11-16 04:17:12 | ||

N/A | N/A | |

2015-11-14 00:00:00 | ||

2015-11-09 01:27:16 | ||

2015-08-25 04:17:08 | ||

2016-01-08 16:01:01 | ||

N/A | N/A | |

2015-08-16 01:41:36 | ||

2014-10-21 12:05:51 | ||

2016-04-24 12:21:13 | ||

2016-07-16 00:00:00 | ||

2015-08-11 07:43:07 | ||

N/A | N/A | |

2016-03-25 01:28:26 | ||

2016-01-09 18:14:33 | ||

N/A | N/A | |

2016-08-09 09:45:46 | ||

N/A | N/A | |

N/A | N/A | |

2011-09-16 14:12:03 |

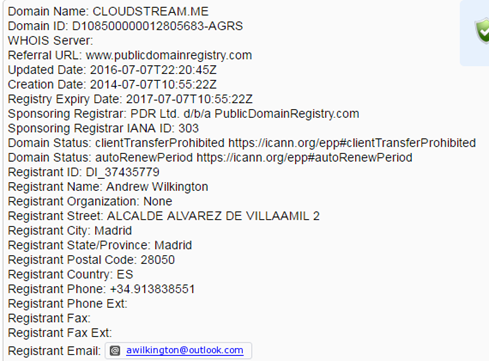

通过信息扩展,可以得到cloudstream.me、myhomemusic.net等域名都为该APT组织使用。

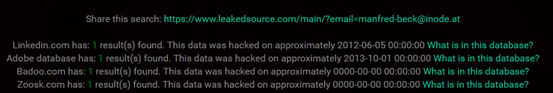

同时发现manfred-beck@inode.at具有密码泄漏的情况。

溯源分析:

一.与火焰病毒的极其相似

Flame病毒(又名火焰病毒)是于2012年5月被卡巴斯基首次发现的超级电脑病毒,其构造十分复杂,危害性巨大,可以通过USB存储器以及网络复制等多种方式传播,并能接受来自世界各地多个服务器的指令,堪称目前世界上复杂、危险的病毒。

Flame 病毒用上了 5 种不同的加密算法,3 种不同的压缩技术,和至少 5 种不同的文件格式,包括其专有的格式。并将它感染的系统信息以高度结构化的格式存储在SQLite 等数据库中,病毒文件达到 20MB 之巨。此外,它还使用了游戏开发用的 Lua 脚本语言编写,使得结构更加复杂。从某些证据可以表明,火焰病毒和攻击伊朗核设施的震网病毒师出同门,是由某国政府研发或资助开发用于对伊朗等国家发起网络攻击的尖刀利器。

Remsec病毒和火焰病毒有很多相同点:都采用Lua模块编写木马;盗取数据的方式多种多样;木马程序异常复杂;使用多种加密技术和数据传输技术;木马本身具有安全删除文件的能力;具备隔离网络文件窃取能力;受害者大多具有政治因素。

虽然无法证明Remsec病毒和火焰病毒出于统一组织或团队之手,但是可以看到二者的技术特点极其相似,技术水平旗鼓相当,出现时间也相差无几。

二.可能与Anonymouse有关

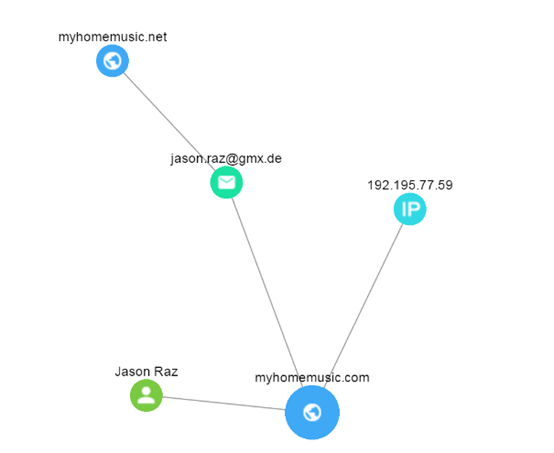

通过对提及的相关域名进行深入分析,汇总得到如下结果。

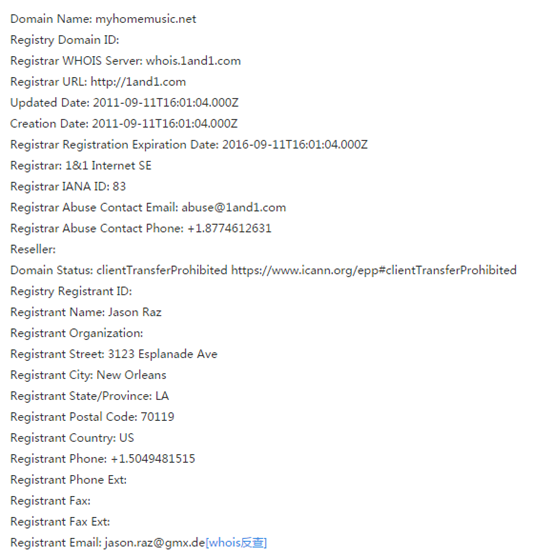

分析发现www.myhomemusic.com 注册人为jason.raz@gmx.de,同时该邮箱也注册了www.myhomemusic.net。关系图如下:

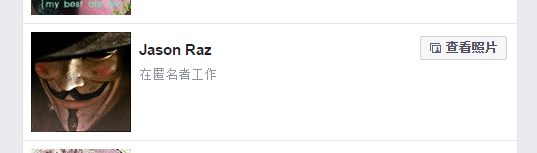

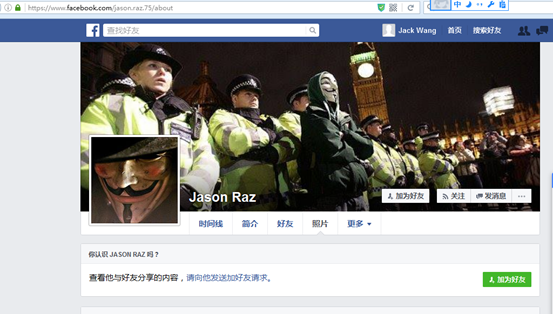

通过对具有特殊性的Jason Rza进行深入分析,发现其中一个facebook用户名为Jason Rza的匿名者黑客。

通过对其blog进行分析,可以发现该jason.raz经常性发表网络相关内容,应该是Anonymous相关成员。

三.网络基础资源和受害者

经过分析,扩展的域名指向11个IP,我们对这11个IP重点进行分析,发现这11个IP全部来自于IDC机房。

可以判断出,该组织其主要的控制服务器都是通过IDC租赁得来。这个和斯诺登曝光的某国政府惯用的手段相似。

受害者则主要集中在俄罗斯和中国两地,多以政府、科研机构、机场等基础设施为主。从地缘政治的角度来看也不难发现其真实的发起者。

四.总结

综合本报告分析,可以做出初步判断,ProjectSauron 组织可能是由实力强大的以中俄为竞争对手的某国政府资助。以获取相关国家的经济、政治和科技情报为基本目的。同时也不排除同样就有强大实力的Anonymous黑客组织参与其中。

备注:

本报告由兴华永恒(北京)科技有限责任公司墨侠团队完成,墨侠团队是致力于信息安全服务、威胁情报、APT防御等方向的专业安全团队。

兴华永恒:www.ardsec.com/www.moxia.org

参考文件:

l Symantec_Remsec_IOCs.pdf

l The-ProjectSauron-APT_IOCs_KL.pdf

l The-ProjectSauron-APT_research_KL.pdf

l The-ProjectSauron-APT_Technical_Analysis_KL.pdf