事件背景:

Malwarebytes公司于8月28日发表安全简报称,2016年8月初越南多家航空公司遭到黑客攻击,并且拦截到了针对越南航空公司的间谍软件工具集的一部分样本,该工具是PlugX恶意软件家族的一个变种Korplug RAT (aka PlugX)。据我团队分析,本次披露的事件可能与7月末发生的越南多家机场网络被攻击事件相关联。具体分析过程如下。

受害者信息:

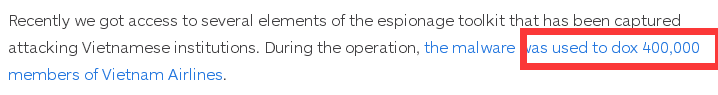

报告中称,此次被攻击的目标为越南航空公司,并且造成40万游客信息泄露,但在后续的关联分析中发现造成的损失远不止这些。

攻击手法介绍:

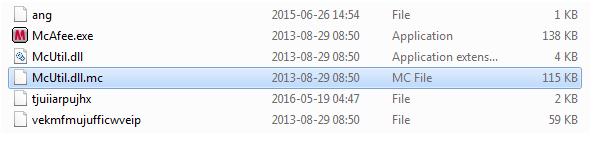

此次攻击使用了PlugX远控家族的一个变种。工具集大体分为四个部分并且全部伪装成为杀毒软件McAfee的组件。涉及到的样本信息如下:

884d46c01c762ad6ddd2759fd921bf71 – McAfee.exe (harmless: reference)

c52464e9df8b3d08fc612a0f11fe53b2 – McUtil.dll(shellcode loader)

28f151ae7f673c0cf369150e0d44e415 – McUtil.dll.mc–shellcode

21a2f0abe47977d5c8663bd7a7c7d28 – unpacked payload (DLL)

执行流程如下:

McAfee.exe -> McUtil.dll -> McUtil.dll.mc -> payload (DLL)

工具集总览:

总体分为四个模块,并且整体上尝试伪装成为MacAfee杀毒软件

其中MacAfee.exe是正常的软件但是它捆绑的dll文件是未署名不安全的,这也正是攻击者用来实施攻击的一个突破点。但是攻击中使用的程序是MacAfee非常老的一个版本(2008年发行),现在使用的MacAfee版本则不再支持此类利用方式。

行为分析:

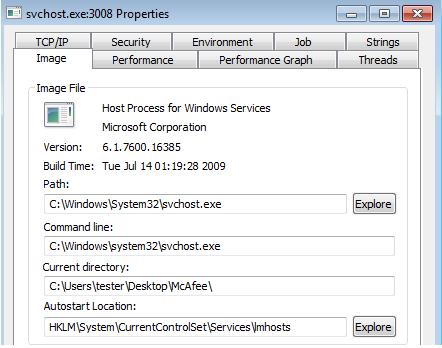

在部署安装了之后,程序保持静默执行。我们可以看到主要的执行主体svchost.exe,稍后会自行结束自身进程,这就意味着恶意代码已经注入到了svchost.exe中,并且继续执行,通过查看当前目录可以发现它已经继承了恶意软件的默认目录。

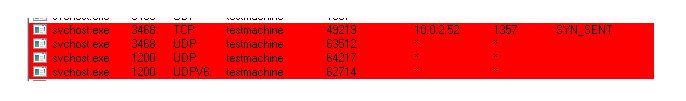

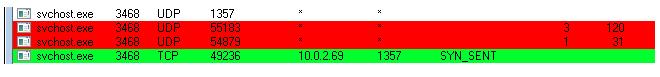

病毒开始从LAN口扫描局域网内的所有主机。

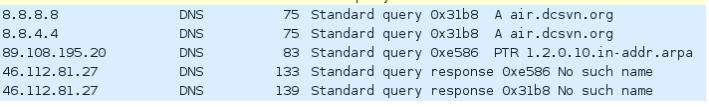

并且尝试链接C2服务器air.dscvn.org。但是在检测时间此域名已经失效。

此恶意软件在达成目的之前有几层壳要查,执行文件和dll文件都是安全合法的,所有的恶意软件都会存在壳,就是一段模糊的shellcode,在这些shellcode中隐藏了另一个dll文件,就是真正的恶意代码。

溯源分析:

在样本中发现C2服务器的解析域名为air.dscvn.org,经多处查询未发现与此有关的信息。

在2013年trendmicro公司报道过一起跟本次攻击使用工具极其相似的攻击事件,样本同样是利用伪装成为MacAfee的plugx远控家族。部分原文如下:

BKDR_PLUGX.AQT

· uses Mc.exe which is a legitimate McAfee file

· loads McUtil.dll, which then loads McUtil.dll.url

· both files are also detected as BKDR_PLUGX.AQT

· connects to the fake anti-malware site vip.{BLOCKED}ate.com

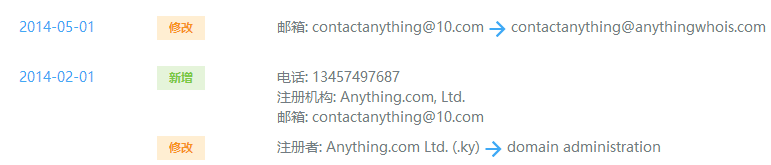

可以看到执行程序和调用的dll文件以及执行流程,跟本次事件使用的样本基本一致,不排除是同一变体的可能,并且此样本早在2013年就已经投入使用,上线域名vip.ate.com信息如下:

但是由于时效性,暂不能把两起事件归类为同一组织或个人所为。

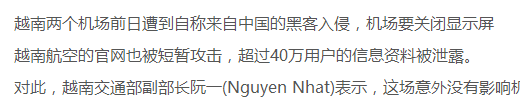

从网络资源方面的分析暂时无法取得较大突破,那么反过来看事件本身,此次的攻击目标为越南航空公司,恰好在今年8月初越南航空公司遭到黑客攻击,此次攻击造成超过20家航空公司系统故障,以及大量客户数据流出,如此大规模的行动能由个人完成的可能较小。将此两起报道事件比较来看就会发现很多共同点。

1.都造成40W客户数据流出

2.相近的时间线

3.相同的攻击目标

4.相同的泄露数据流量

攻击是在7月29日,malwarebytes发布报告的时间是8月25日。从时间线上来看,从暴露攻击到发出报告所经历的时间也符合披露一次活动的调查分析周期。至此我们有理由将此事件和越南机场遭受的攻击合并为一起事件。

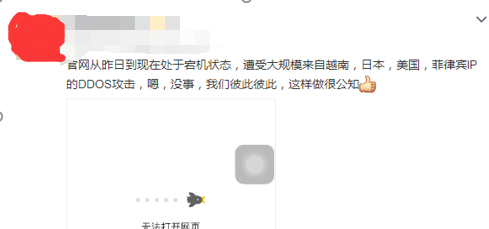

在Malwarebytes报告中所提及的攻击就是本次发生在越南机场的攻击事件。在越南攻击事件中有打着国内某组织的旗号声称对其负责,而且真正的该组织发表声明对此说法并不认同。直到7月31日该组织领头人在微博上更新了一条很有深意的微博。

从中可以看出该团队的官网貌似遭到了报复性的DDOS攻击。攻击来源多来自东南亚。而博主的语气仿佛也也料到了会有这样的情况发生。

至此,可以认定Malwarebytes报告中披露的行动,就是国内媒体之前公布的越南机场事件,目前还没有有关攻击者的有力证据。但此次攻击只是为了民族情结还是某次APT攻击行动在收尾时恰好遇到“南海仲裁”事件而“发挥余热”,亦或是其它什么情况。还有待分析。

另附2014年黑帽大会专对plugX工具集的详细分析。

https://www.blackhat.com/docs/asia-14/materials/Haruyama/Asia-14-Haruyama-I-Know-You-Want-Me-Unplugging-PlugX.pdf